Kontrola dostępu

Kontrola dostępu to kluczowy element w zarządzaniu bezpieczeństwem informacji oraz ochroną zasobów organizacji. Podstawowe zasady kontroli dostępu obejmują identyfikację, autoryzację oraz audyt. Identyfikacja polega na ustaleniu tożsamości użytkownika, co zazwyczaj odbywa się poprzez logowanie się za pomocą unikalnych danych, takich jak nazwa użytkownika i hasło. Następnie następuje proces autoryzacji, który decyduje, czy dany użytkownik ma prawo do dostępu do określonych zasobów. Autoryzacja może być oparta na różnych modelach, takich jak kontrola dostępu oparta na rolach (RBAC) lub kontrola dostępu oparta na atrybutach (ABAC). Ostatnim krokiem jest audyt, który pozwala na monitorowanie i rejestrowanie działań użytkowników w systemie, co jest istotne dla zapewnienia zgodności z politykami bezpieczeństwa oraz wykrywania nieautoryzowanych prób dostępu.

Jakie technologie są wykorzystywane w kontroli dostępu?

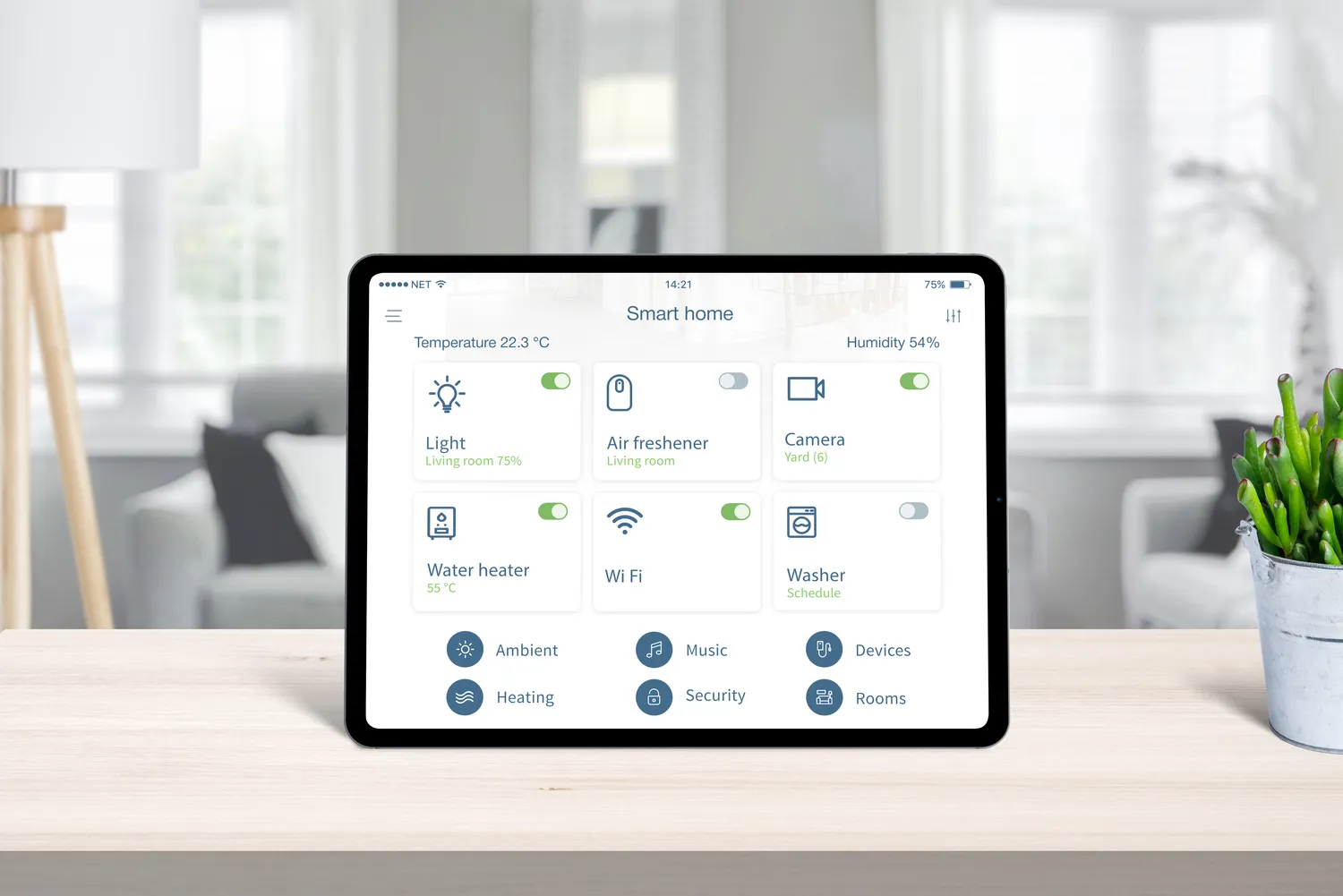

W dzisiejszym świecie istnieje wiele technologii stosowanych w kontroli dostępu, które mają na celu zabezpieczenie zasobów przed nieautoryzowanym dostępem. Jedną z najpopularniejszych technologii są systemy kart zbliżeniowych, które umożliwiają użytkownikom dostęp do pomieszczeń lub systemów poprzez zbliżenie karty do czytnika. Innym rozwiązaniem są biometryczne systemy kontroli dostępu, które wykorzystują unikalne cechy fizyczne użytkowników, takie jak odciski palców, skanowanie tęczówki oka czy rozpoznawanie twarzy. Te technologie oferują wysoki poziom bezpieczeństwa, ponieważ trudno je podrobić. Dodatkowo coraz częściej stosowane są rozwiązania oparte na chmurze, które umożliwiają zarządzanie dostępem zdalnie oraz integrację z innymi systemami zabezpieczeń. Warto również wspomnieć o aplikacjach mobilnych, które pozwalają na zarządzanie dostępem za pomocą smartfonów.

Jakie są korzyści płynące z wdrożenia kontroli dostępu?

Wdrożenie skutecznej kontroli dostępu przynosi wiele korzyści dla organizacji, zarówno w kontekście bezpieczeństwa, jak i efektywności operacyjnej. Po pierwsze, zapewnia ona ochronę poufnych danych i zasobów przed nieautoryzowanym dostępem, co jest kluczowe w obliczu rosnących zagrożeń cybernetycznych. Dzięki precyzyjnemu zarządzaniu uprawnieniami można ograniczyć dostęp tylko do tych osób, które rzeczywiście go potrzebują do wykonywania swoich obowiązków. Po drugie, wdrożenie systemu kontroli dostępu może przyczynić się do zwiększenia efektywności pracy w organizacji poprzez automatyzację procesów związanych z zarządzaniem dostępem i uproszczenie procedur związanych z identyfikacją użytkowników. Kolejną korzyścią jest możliwość prowadzenia szczegółowych audytów i analiz działań użytkowników, co pozwala na szybsze wykrywanie nieprawidłowości oraz reagowanie na potencjalne zagrożenia.

Jakie wyzwania stoją przed kontrolą dostępu?

Mimo wielu korzyści związanych z wdrażaniem systemów kontroli dostępu, organizacje napotykają również szereg wyzwań związanych z ich implementacją i utrzymaniem. Jednym z głównych problemów jest konieczność ciągłego aktualizowania polityk bezpieczeństwa oraz procedur związanych z zarządzaniem dostępem. W miarę rozwoju technologii oraz zmieniających się zagrożeń konieczne jest regularne przeglądanie i modyfikowanie istniejących rozwiązań, aby były one skuteczne i odpowiadały aktualnym potrzebom organizacji. Kolejnym wyzwaniem jest integracja różnych systemów zabezpieczeń oraz zapewnienie ich współpracy ze sobą. Wiele firm korzysta z różnych technologii kontrolujących dostęp, co może prowadzić do problemów z zarządzaniem uprawnieniami oraz monitorowaniem działań użytkowników. Dodatkowo szkolenie pracowników w zakresie korzystania z nowych systemów oraz uświadamianie ich o znaczeniu bezpieczeństwa informacji stanowi istotny element skutecznej kontroli dostępu.

Jakie są różnice między kontrolą dostępu fizycznego a logicznego?

Kontrola dostępu dzieli się na dwa główne typy: kontrolę dostępu fizycznego oraz kontrolę dostępu logicznego, które różnią się zarówno zakresem zastosowania, jak i technologiami. Kontrola dostępu fizycznego odnosi się do zabezpieczeń, które chronią fizyczne lokalizacje, takie jak biura, magazyny czy serwerownie. W tym przypadku wykorzystywane są różnorodne technologie, takie jak zamki elektroniczne, systemy kart zbliżeniowych czy monitoring wideo. Celem tych rozwiązań jest zapewnienie, że tylko uprawnione osoby mogą wejść do określonych pomieszczeń lub obszarów. Z kolei kontrola dostępu logicznego dotyczy zabezpieczeń systemów informatycznych i danych. Obejmuje ona mechanizmy identyfikacji użytkowników, autoryzacji oraz monitorowania działań w systemach komputerowych. W tym przypadku kluczowe są hasła, tokeny, a także biometryczne metody identyfikacji. Oba typy kontroli dostępu są ze sobą powiązane i często współdziałają w celu zapewnienia kompleksowego bezpieczeństwa organizacji. Przykładowo, osoba może potrzebować zarówno fizycznego dostępu do biura, jak i logicznego dostępu do systemu informatycznego znajdującego się w tym biurze.

Jakie są najlepsze praktyki w zakresie kontroli dostępu?

Aby skutecznie zarządzać dostępem do zasobów organizacji, warto wdrożyć kilka najlepszych praktyk dotyczących kontroli dostępu. Po pierwsze, należy stosować zasadę najmniejszych uprawnień, co oznacza, że użytkownicy powinni mieć dostęp tylko do tych zasobów, które są niezbędne do wykonywania ich obowiązków. Dzięki temu ogranicza się ryzyko nieautoryzowanego dostępu oraz potencjalnych nadużyć. Kolejną praktyką jest regularne przeglądanie i aktualizowanie uprawnień użytkowników, szczególnie po zmianach w strukturze organizacyjnej lub po zakończeniu współpracy z pracownikami. Ważne jest również prowadzenie audytów i monitorowanie działań użytkowników w systemach informatycznych oraz fizycznych lokalizacjach. Regularne analizy pozwalają na wykrywanie nieprawidłowości oraz reagowanie na potencjalne zagrożenia. Dodatkowo warto inwestować w szkolenia dla pracowników dotyczące bezpieczeństwa informacji oraz zasad korzystania z systemów kontroli dostępu. Uświadamianie pracowników o zagrożeniach oraz znaczeniu przestrzegania polityk bezpieczeństwa jest kluczowe dla skuteczności wdrożonych rozwiązań.

Jakie są najnowsze trendy w kontroli dostępu?

W ostatnich latach obserwuje się dynamiczny rozwój technologii związanych z kontrolą dostępu, co prowadzi do pojawienia się nowych trendów w tej dziedzinie. Jednym z najważniejszych trendów jest rosnąca popularność rozwiązań opartych na chmurze, które umożliwiają zdalne zarządzanie dostępem oraz integrację różnych systemów zabezpieczeń. Dzięki chmurze organizacje mogą łatwiej skalować swoje rozwiązania oraz uzyskiwać dostęp do zaawansowanych funkcji analitycznych i raportowych. Kolejnym istotnym trendem jest wykorzystanie sztucznej inteligencji (AI) oraz uczenia maszynowego do analizy danych związanych z dostępem i wykrywaniem anomalii. Technologie te pozwalają na bardziej efektywne monitorowanie działań użytkowników oraz szybsze reagowanie na potencjalne zagrożenia. Warto również zwrócić uwagę na rozwój biometrycznych metod identyfikacji, takich jak skanowanie twarzy czy rozpoznawanie głosu, które stają się coraz bardziej powszechne w systemach zabezpieczeń. Te technologie oferują wysoki poziom bezpieczeństwa i wygodę dla użytkowników. Dodatkowo rośnie znaczenie mobilnych aplikacji do zarządzania dostępem, które umożliwiają użytkownikom korzystanie z ich smartfonów jako narzędzi identyfikacyjnych oraz autoryzacyjnych.

Jakie są konsekwencje braku kontroli dostępu?

Brak skutecznej kontroli dostępu może prowadzić do poważnych konsekwencji dla organizacji na wielu płaszczyznach. Po pierwsze, jednym z najważniejszych zagrożeń jest możliwość nieautoryzowanego dostępu do poufnych danych i zasobów firmy. Taki incydent może prowadzić do wycieku informacji osobowych klientów czy tajemnic handlowych, co może skutkować utratą reputacji oraz zaufania ze strony klientów i partnerów biznesowych. Ponadto naruszenie danych osobowych wiąże się z wysokimi karami finansowymi nałożonymi przez organy regulacyjne zgodnie z przepisami o ochronie danych osobowych, takimi jak RODO w Europie. Kolejnym problemem jest możliwość wystąpienia wewnętrznych nadużyć ze strony pracowników lub osób mających dostęp do zasobów firmy. Bez odpowiednich mechanizmów kontrolnych trudno jest monitorować działania użytkowników oraz wykrywać potencjalne nieprawidłowości. Dodatkowo brak kontroli dostępu może prowadzić do zakłóceń w działalności operacyjnej organizacji, gdyż nieuprawnione osoby mogą przypadkowo lub celowo usunąć lub zmodyfikować istotne dane czy zasoby.

Jakie regulacje prawne dotyczą kontroli dostępu?

W kontekście ochrony danych osobowych oraz bezpieczeństwa informacji istnieje wiele regulacji prawnych dotyczących kontroli dostępu, które organizacje muszą przestrzegać. Najważniejszym aktem prawnym w Unii Europejskiej jest Ogólne Rozporządzenie o Ochronie Danych (RODO), które nakłada obowiązki na firmy dotyczące przetwarzania danych osobowych oraz zapewnienia ich bezpieczeństwa. RODO wymaga od organizacji wdrożenia odpowiednich środków technicznych i organizacyjnych mających na celu ochronę danych przed nieautoryzowanym dostępem oraz innymi zagrożeniami. W Stanach Zjednoczonych istnieją różnorodne przepisy dotyczące ochrony danych osobowych i prywatności, takie jak ustawa HIPAA dotycząca ochrony zdrowia czy ustawa GLBA dotycząca sektora finansowego. Organizacje działające w tych branżach muszą przestrzegać specyficznych wymogów dotyczących kontroli dostępu oraz zarządzania danymi klientów. Ponadto wiele krajów posiada własne regulacje dotyczące ochrony danych osobowych i bezpieczeństwa informacji, co sprawia, że organizacje muszą być świadome lokalnych przepisów prawnych obowiązujących w regionach, gdzie prowadzą działalność.